信息安全评估

我公司可依据《信息安全风险评估规范》,既可提供物理、网络、系统、应用和管理脆弱性等常规技术检测,也可提供密码安全性检测、渗透性检测、木马威胁性检测等深度技术检测和无线局域网安全性检测、电磁辐射泄露检测、防技术窃密探测等特种技术检测,发现网络和信息系统常见脆弱性和深层次脆弱性,评估可能造成的危害,提出有针对性的防护措施。

一、我们如何为您量身订制信息安全风险评估?

风险评估是一个复杂的过程,宇信安成根据国际和国家标准,结合自身的风险评估的丰富经验,绘制了风险评估时的过程和每个部分的输入和输出。

1、信息系统描述

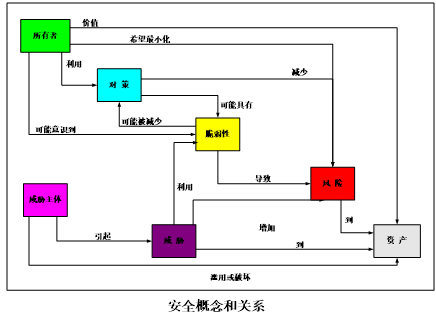

信息系统描述依赖于识别的过程。识别阶段的主要工作是:识别信息安全风险的主要构成要素——应用、资产、威胁、脆弱性,以及分析和确认已有安全控制措施的有效性。经过识别阶段采集到的上述信息,在分析阶段将被用于风险分析的输入数据。识别阶段获得的原始信息越详实,就越能保证风险分析结果的客观性和相应建议的针对性,被评估组织就能从评估活动中获得更大的安全收益。

2、威胁识别

威胁识别主要是:识别被评估组织关键资产直接或间接面临的威胁,以及相应的分类和赋值等活动。威胁识别活动的主要目的是建立风险分析需要的威胁场景。

3、脆弱性识别

脆弱性识别主要是:通过扫描工具或手工等不同方式,识别当前系统中是否存在脆弱性。将脆弱性识别结果以合理的方式展现给被评估组织,并根据风险分析/计算方法,对脆弱性赋值,方能完成后续的风险计算活动。

4、安全措施分析和确认

有效的安全控制措施,可以降低安全事件发生的可能性,也可以减轻安全事件造成的不良影响。因此,在进行风险分析/计算之前,需要识别被评估组织目前已有的安全控制措施,并对措施的有效性进行分析,为后续的风险分析提供参考依据:

技术控制措施的识别与确认。识别已有的技术控制措施,并对其有效性进行分析和确认;

管理和操作控制措施的识别与确认。识别已有的管理和操作控制措施,并对其有效性进行分析和确认。

5、风险分析和风险确认

根据特定的风险分析/计算方法,针对威胁识别阶段生成的各关键资产威胁场景,综合考虑脆弱性识别结果和安全控制措施识别结果,分析/计算威胁场景各种结果(泄漏、篡改、中断、损失或破坏)对组织造成的影响及可能性。

6、安全建议

根据上述分析的结果,针对用户的信息系统提出有效的安全建议。

二、我们的服务特色是什么?

多年的信息安全风险评估业务实践,使宇信安成积累了丰富的信息安全知识库、先进的风险评估理论方法并拥有一支资深的风险评估团队。

1、以业务目标为关注焦点,面向业务流程。

2、基于目标、基于度量。

三、您将获得的收益是什么?

通过信息安全风险评估,企业能够得到与信息安全风险相关的以下内容,并最终将风险控制在可接受的范围内,达到系统稳定运行的目的。

1、系统面临哪些威胁。

2、系统脆弱性是哪些。

3、脆弱性导致安全事件的可能性是多少。

4、安全事件和信息资产有什么样的关系。

5、安全事件一旦发生对系统造成什么样的影响。

6、综合的风险评价。

7、有针对性的提出抵御威胁的防范措施。

8、最终将风险控制在可接受的范围内,达到系统稳定运行的目的。

新闻中心

您当前所在位置: 首页 > 新闻中心

新闻中心

文章详情